| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

- 퍼플렉시티

- Sliding Window Logging

- 도메인 분리

- AI운영

- #쿠팡사고 #클로드

- 클라우드트렌드

- 집중력관리

- Hoppscotch

- SEO

- geo

- 소버린ai

- 미래

- GA4

- swagger

- TerraPower

- 프롬프트 엔지니어링

- 생산성

- 프론트엔드

- sora2

- 가상시나리오

- Rate Limiting

- ASP.NET

- Gemini

- ux최적화

- .NET8

- GTM

- AI

- 보안

- #AI뉴스 #개발자뉴스

- Today

- Total

Beyond Frontend

쿠팡, 약 3,400만 고객 정보 유출 – e커머스 보안 리스크의 현실 본문

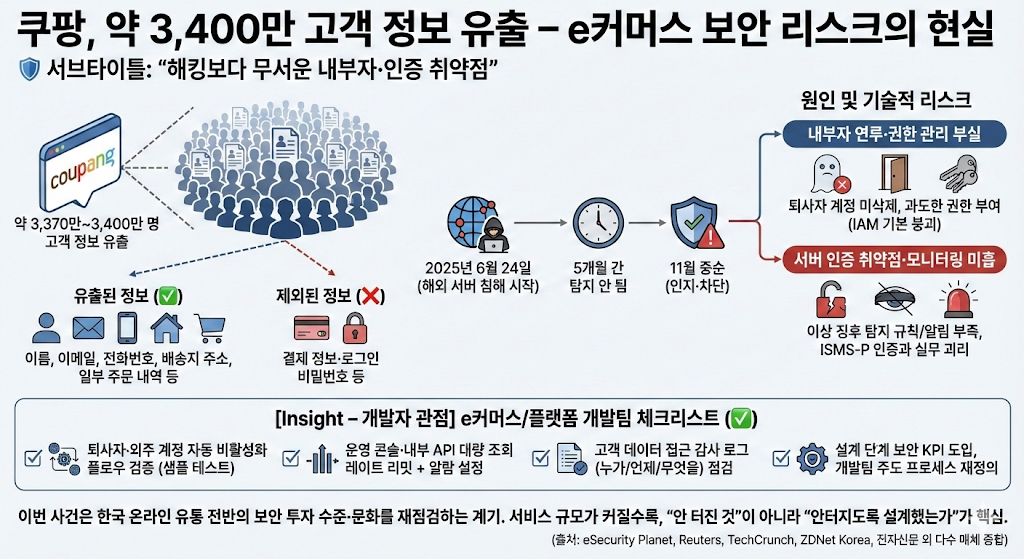

최근 국내 이커머스 1위 기업인 쿠팡에서 발생한 대규모 고객 정보 유출 사건은 정말 충격적입니다. 무려 3,370만 명에서 3,400만 명에 달하는 고객 계정 정보가 유출된 것으로 확인되었는데요, 이는 사실상 국내 성인 대부분이 피해를 본 초대형 보안 사고라고 할 수 있습니다. 유출된 정보에는 이름, 이메일, 전화번호, 배송지 주소, 일부 주문 내역 등이 포함되어 있어 2차 피해에 대한 우려가 커지고 있습니다. 결제 정보나 로그인 비밀번호는 포함되지 않은 것으로 발표되었지만, 배송지에 공용현관 비밀번호까지 입력하는 경우가 많아 소비자들의 불안은 극에 달하고 있습니다.

이 사건이 더욱 심각하게 다가오는 이유는, 단순한 외부 해킹이 아니라 '내부자' 연루 가능성과 '서버 인증 취약점'이라는 가장 기본적인 보안 원칙이 무너져 발생했기 때문입니다. 침해는 2025년 6월 24일경 해외 서버를 통해 시작되었으며, 무려 5개월이 지난 11월 중순에야 인지되고 차단된 것으로 알려졌습니다. 이 사건을 통해 한국 온라인 유통 플랫폼 전반의 보안 문화와 투자 수준을 근본적으로 재점검해야 할 필요성이 드러났습니다.

사건의 핵심 원인: 퇴사 후에도 살아있던 '인증키'

이번 정보 유출의 핵심 용의자는 다름 아닌 쿠팡의 전직 중국 국적 개발자였습니다. 이 직원은 정보기술(IT) 분야 개발자이며 내부 시스템 접근에 필요한 '인증' 관련 업무를 담당했던 것으로 알려졌습니다. 내부 시스템에 접근하려면 일회용 '토큰'이 필요하고, 이 토큰을 확인해주는 '서명키'가 존재하는데요, 문제는 이 직원이 퇴사했음에도 불구하고 쿠팡이 이 서명키를 폐기하지 않고 방치했다는 점입니다.

제가 보안 관련 업무를 해보니, 퇴사자 계정이나 접근 권한을 즉시 비활성화하고 폐기하는 것은 IAM(Identity & Access Management)의 가장 기본 중의 기본입니다. 정부의 ‘정보보호 및 개인정보보호 관리체계 인증(isms-p)’의 인증 기준에도 퇴사자의 계정 말소 조항이 명시되어 있습니다. 하지만 쿠팡은 이 지침을 지키지 않고 소홀했던 것이죠. 퇴사한 직원은 살아있는 서명키를 이용해 정상 직원과 똑같은 방식으로 인증 토큰을 생성하여 수개월 동안 내부망에 접근할 수 있었습니다. 이는 마치 집 열쇠를 돌려받지 않고 퇴사한 직원에게 계속해서 문을 열어준 것과 같습니다.

5개월간 감지 못한 '보안 무력화'의 민낯

더욱 소름 끼치는 사실은, 이 대규모 정보 조회가 무려 5개월 동안이나 지속되었는데도 쿠팡의 이상 징후 탐지 시스템이 이를 전혀 감지하지 못했다는 점입니다. 6월 24일경 해외 서버를 통해 침해가 시작되었지만, 회사가 이를 인지하고 차단한 것은 11월 중순이 되어서였습니다. 5개월 동안 대규모 조회가 감지되지 않았다는 것은, 이상 징후 탐지 규칙 및 알림 체계가 부족했음을 의미합니다.

이것은 단순히 계정 관리의 실패를 넘어, 모니터링 및 알림 체계가 거의 무력화된 수준이라는 평가를 피할 수 없습니다. 운영 콘솔이나 내부 API에 대해 대량 조회나 다운로드 패턴을 감지하는 레이트 리밋(Rate Limit)이나 알람 룰이 제대로 작동하지 않았다는 의미입니다. 고객 데이터 접근 로그에 "누가, 언제, 어떤 필터로, 몇 건을 조회했는지"에 대한 최소한의 감사 로그조차 제대로 남지 않았을 가능성도 배제할 수 없습니다. isms-p와 같은 보안 인증을 취득했더라도, 실제 실무 보안 수준과는 큰 괴리가 있을 수 있음을 다시 한번 보여주는 사례입니다.

개발팀이 '안 터지도록' 설계해야 하는 이유

이번 사건은 단순히 보안팀만의 책임으로 돌릴 수 없습니다. 쿠팡은 최근 4년간 IT 투자 대비 정보보호 투자 비율을 오히려 줄여왔다는 자료도 공개되었는데, 올해 정보보호 투자 비율은 4.6%로, 공시 기업 평균인 6.28%보다도 낮았습니다. 이러한 정보보호 투자 감소와 외국인 개발자 증가가 맞물리면서, 내부에서 업무 과실 등으로 개인정보 유출 사건 사고가 빈번해지는 결과를 낳고 있습니다. 실제로 개인정보 유출 사건 10건 중 6건은 이번 쿠팡 사례처럼 '내부자'에 의한 소행으로 나타나고 있습니다.

이제는 "보안팀이 알아서 책임진다"는 수준을 넘어, 개발팀이 설계 단계부터 보안 kpi를 품도록 프로세스를 재정의해야 합니다. 서비스 규모가 커질수록, "운 좋게 안 터진 것"이 아니라 "애초에 안 터지도록 설계했는가"가 핵심 경쟁력이 됩니다. 퇴사자나 외주 계정의 자동 비활성화 플로우를 주기적으로 검증하고, 운영 콘솔이나 내부 API에 대해 대량 조회·다운로드 패턴에 대한 레이트 리밋과 알람 룰을 촘촘하게 설정하는 등의 기본적인 점검이 필수적입니다.

이번 쿠팡 사태는 한국 이커머스 업계 전체에 경종을 울리는 사건입니다. 최근 5년간 유출된 개인정보는 1억 건을 넘었지만, 1건당 부과된 과징금은 평균 3300원에 불과했습니다. 기업의 책임이 명백한 경우 징벌적 손해배상이 적용될 수 있도록 법적 제도 개선이 필요하다는 목소리가 커지는 이유도 여기에 있습니다. 소비자의 신뢰를 회복하고 더 안전한 디지털 환경을 만들기 위해, 업계 전체가 보안에 대한 기준과 문화를 다시 세워야 할 때입니다.

'AI Playground' 카테고리의 다른 글

| 나노바나나 프로: 도시 미니어처 만드는 프롬프트 (0) | 2025.12.06 |

|---|---|

| GPT-5.1 업데이트가 보여준 엔터프라이즈 AI의 실질적 진화 (0) | 2025.12.06 |

| 제미나이 3 프로와 구글 슬라이드로 One page 보고서 완성하기 (1) | 2025.12.03 |

| 구글 나노바나 프로 활용법 (0) | 2025.12.03 |

| OpenAI ‘코드 레드’와 Google Gemini 3 – LLM 경쟁 2막 (0) | 2025.12.03 |